信息來源:51CTO

家里無線路由器還使用默認登錄名和密碼的網友們注意啦��,你的設備可能已成為僵尸網絡的一員��,成為發(fā)動攻擊的幫兇�����。

根據近期安全廠商的網絡監(jiān)控發(fā)現(xiàn)��,從我國多個地區(qū)出現(xiàn)了大量類似Mirai僵尸網絡的掃描活動��。從3月31日到4月3日的短短幾天里����,就檢測到包括路由器和IP攝像頭的3423個IP地址的掃描行為�,攻擊目標地則是巴西。

被檢測到的類似Mirai的掃描活動

這種攻擊行為與Mirai僵尸網絡類似,它的感染鏈條是通過不斷在互聯(lián)網上搜索可能存在漏洞的設備�����,然后使用默認的登錄名和密碼來劫持設備���。但這一次�,一些新的用戶名和密碼開始被使用��。

原始Mirai僵尸網絡中使用的默認用戶名和密碼

此次掃描到的TOP24的用戶名和密碼組合

通常新的用戶名和密碼列表代表了新的攻擊目標���。研究人員發(fā)現(xiàn)這些用戶名和密碼��,很可能是安裝電信寬帶時���,贈送的家庭路由器所使用的默認設置。

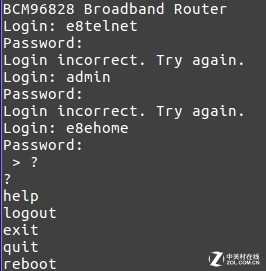

登錄到寬帶路由器的嘗試

通過掃描對比����,研究人員發(fā)現(xiàn)了一些掃描儀的IP地址、167臺路由器���、16臺IP攝像機以及4臺數字錄像機(DVR)都已淪為了僵尸網絡�。而這些僵尸路由器大多數都是基于Broadcom芯片的路由器,涉及產品頗為廣泛�。

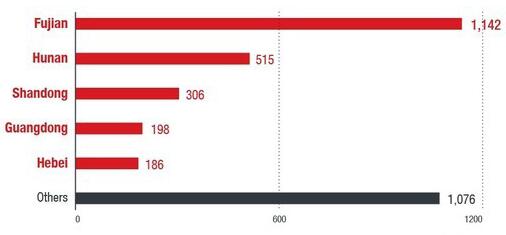

國內地區(qū)在掃描活動中的IP地理分布情況��,福建成重災區(qū)

為了避免你的路由器成為僵尸網絡幫兇��,請檢查自家設備的默認密碼是否還是那些易于猜測的組合�����。建議使用至少15個字符長度的密碼�,并混合使用大寫和小寫字母�,數字和特殊字符等等。而對于設備制造商來說�,則應該密切關注已發(fā)售的、易受攻擊的產品并隨時提供相應的安全補丁����。