信息來源:cnBeta

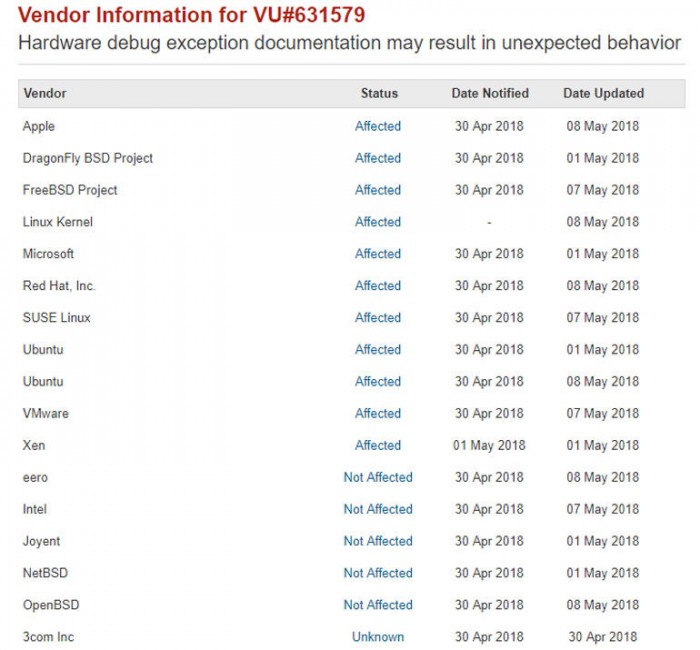

美國計算機安全應急響應中心(以下簡稱“CERT”)今日發(fā)布公告稱����,Windows����、macOS、Linux����、FreeBSD、VMware和Xen等系統(tǒng)目前正受到一處重大安全漏洞的影響���,而該漏洞是由于操作系統(tǒng)開發(fā)者曲解了英特爾和AMD兩大芯片廠商的調試文檔所致����。

據(jù)CERT稱���,該安全漏洞允許黑客讀取計算機內存中的敏感數(shù)據(jù)����,或控制一些低級別的操作系統(tǒng)功能����。今日,受影響的操作系統(tǒng)和管理程序廠商已經發(fā)布了相應的補丁程序���,包括蘋果����、DragonFly BSD���、FreeBSD����、微軟����、紅帽(Red Hat)����、SUSE Linux���、Ubuntu���、VMware和Xen。

根據(jù)紅帽的描述���,該漏洞源自操作系統(tǒng)和管理程序處理CPU特定調試功能的方式���。對于Linux操作系統(tǒng)而言,該漏洞可能導致系統(tǒng)崩潰���,也允許黑客提高“訪客”賬戶的訪問權限���。

微軟表示,該漏洞允許黑客在內核模式下運行任意代碼���。微軟稱:“要利用該漏洞���,黑客首先要登錄系統(tǒng)����。然后���,黑客可以運行特定應用,以實現(xiàn)對系統(tǒng)的控制����。”

VMware稱���,其管理程序可能不受影響���,但VMware vCenter服務器、VMware數(shù)據(jù)保護和VMware vSphere Integrated Containers等產品可能受到影響����。

而Xen公司表示,其所有版本的Xen程序都受影響���,但只有軟件虛擬化(PV)“訪客”賬戶可以利用該漏洞����,而硬件虛擬化(HVM)無法利用。

CERT指出���,該問題是由于操作系統(tǒng)開發(fā)者錯誤地處理這些異常所致���。這些漏洞與CPU的設計無關,對異常的錯誤解釋是由于當前英特爾和AMD所提供的相關文檔和指南不夠詳細明了����。

了解更多:

https://www.kb.cert.org/vuls/id/631579