信息來(lái)源:FreeBuf

研究人員最近發(fā)現(xiàn)了新的黑客組織攻擊活動(dòng)�����,被命名為T(mén)A2101�,其目標(biāo)是在德國(guó)公司和組織安裝后門(mén)惡意軟件����。

概述

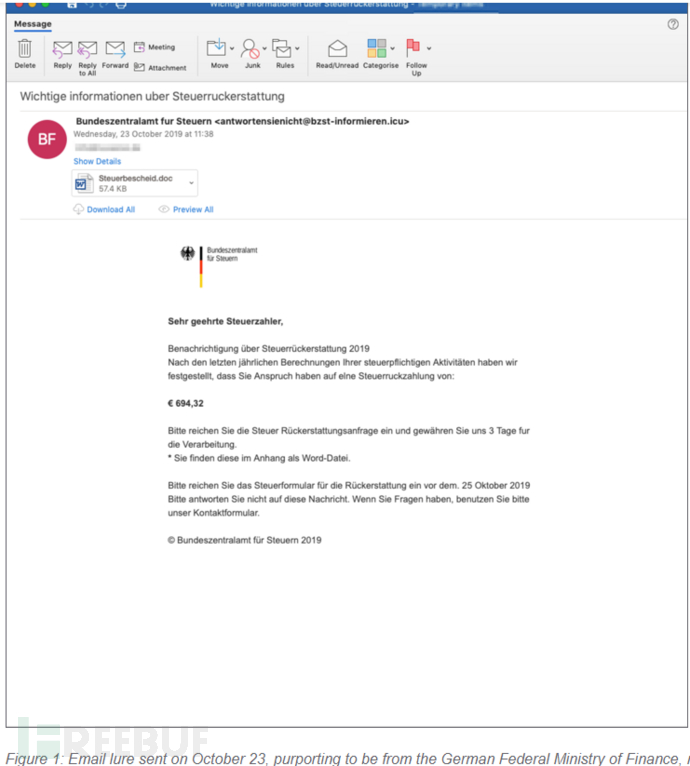

攻擊者冒充德國(guó)聯(lián)邦財(cái)政部的聯(lián)邦議員(Bundeszentralamt fur Steuern),并在電子郵件中使用了相似的域名����。

對(duì)德國(guó)的攻擊中,攻擊者選擇了Cobalt Strike����,這是一種商業(yè)許可的軟件工具,通常用于滲透測(cè)試�。盡管該產(chǎn)品廣泛用作模擬工具,但許多攻擊者如Cobalt Group�����,APT32和APT19仍將其用作為惡意軟件來(lái)部署和執(zhí)行活動(dòng)�����。

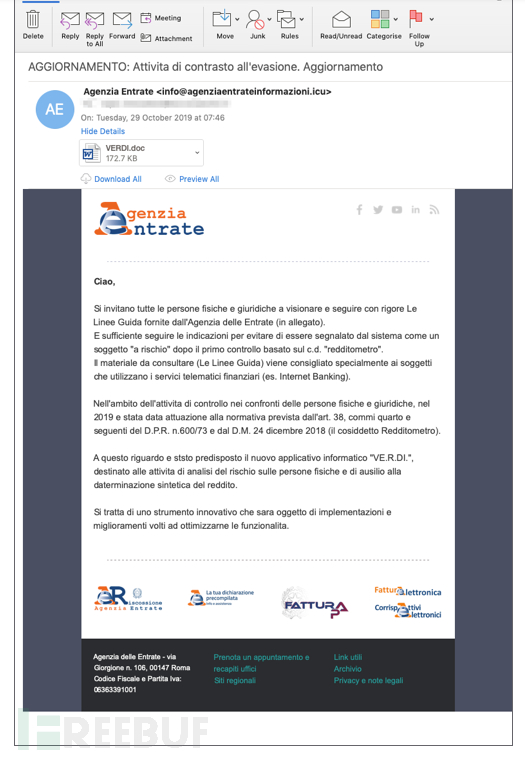

研究人員還發(fā)現(xiàn)攻擊者在傳播Maze勒索軟件時(shí)采用了與Cobalt Strike相似的社會(huì)工程技術(shù)�����,在對(duì)意大利組織攻擊時(shí)冒充了意大利稅務(wù)局Agenzia Delle Entrate。最近還發(fā)現(xiàn)該組織在假冒美國(guó)郵政服務(wù)(USPS)����,針對(duì)美國(guó)相關(guān)目標(biāo)傳播IcedID銀行木馬。

攻擊活動(dòng)分析

在2019年10月16日至11月12日之間����,研究人員觀察到攻擊者向德國(guó),意大利和美國(guó)的組織發(fā)送惡意電子郵件消息����,這些攻擊對(duì)象沒(méi)有特定的垂直領(lǐng)域,但收件人多為商業(yè)�����、IT業(yè)�,制造業(yè)和衛(wèi)生保健相關(guān)行業(yè)。

2019年10月16日至23日

10月16日至23日����,研究人員發(fā)現(xiàn)數(shù)百封冒充德國(guó)聯(lián)邦財(cái)政部的電子郵件�����,郵件帶有德國(guó)相關(guān)的惡意Microsoft Word附件。

惡意郵件正文為退稅相關(guān)內(nèi)容�����,并誘騙收件人在三天內(nèi)應(yīng)提交退款申請(qǐng)(使用附件Microsoft Word文檔表單)�,這些電子郵件主要針對(duì)IT服務(wù)公司。

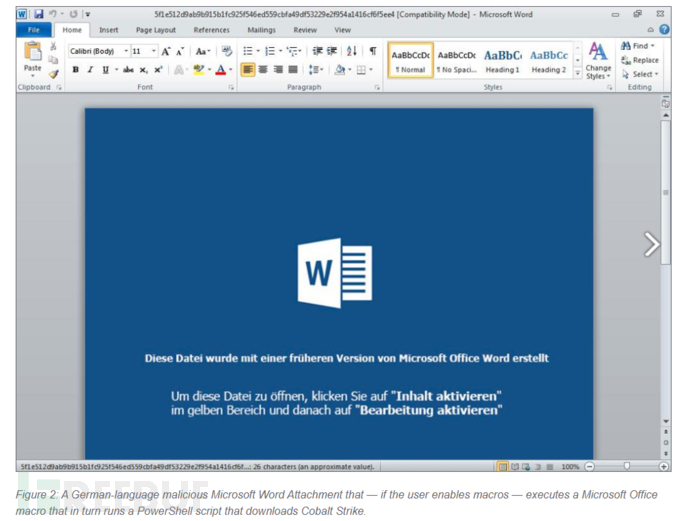

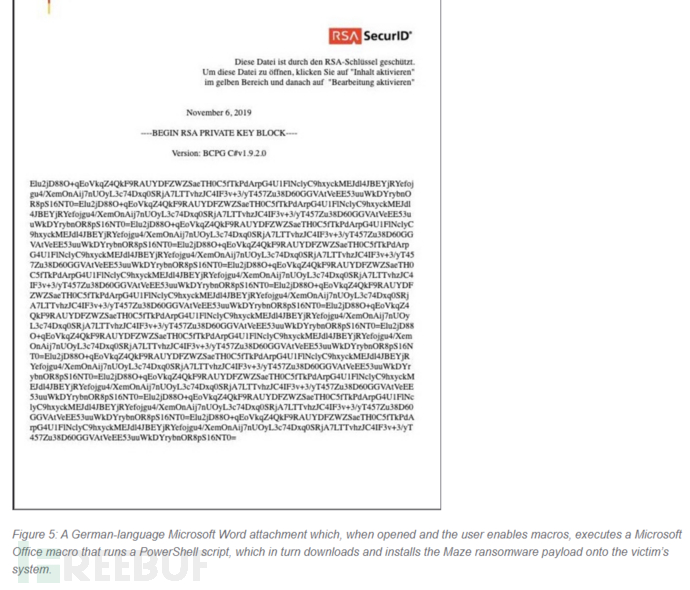

打開(kāi)Microsoft Word附件后����,將執(zhí)行Microsoft Office宏,進(jìn)而執(zhí)行PowerShell腳本�����,該腳本會(huì)將Maze勒索軟件下載并安裝到受害者的系統(tǒng)上�。

2019年10月29日

10月29日,研究人員發(fā)現(xiàn)數(shù)十封冒充意大利稅務(wù)部電子郵件�����,郵件帶有意大利相關(guān)的惡意Microsoft Word附件�。

該郵件正文為執(zhí)法活動(dòng)通知,通知收貨人打開(kāi)并閱讀隨附文件�����,以避免進(jìn)一步的稅費(fèi)和罰款。

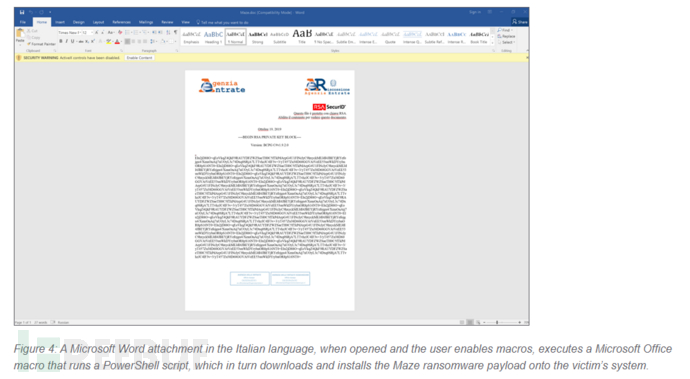

這些電子郵件主要針對(duì)制造公司�����,攻擊者將Microsoft Office宏的感染鏈用于PowerShell腳本中����,該腳本最終下載并安裝了Maze勒索軟件。

下圖惡意文檔自稱(chēng)是意大利稅收部使用的RSA SecurID密鑰�。

2019年11月6日

在2019年11月6日,研究人員觀察到數(shù)百封冒充德國(guó)聯(lián)邦財(cái)政部電子郵件�����,郵件傳遞帶有德國(guó)相關(guān)的惡意Microsoft Word附件�����。 該惡意文檔聲稱(chēng)是德國(guó)財(cái)政部使用的RSA SecurID密鑰�����。這些電子郵件主要針對(duì)商業(yè)和IT服務(wù)公司,并使用與以前的攻擊活動(dòng)相同的感染鏈�����。

打開(kāi)Microsoft Word文檔并啟用宏會(huì)在用戶(hù)的系統(tǒng)上安裝Maze勒索軟件����,對(duì)受害者所有文件進(jìn)行加密�����,并在每個(gè)目錄中以TXT格式保存以下勒索內(nèi)容�����。

2019年11月7日

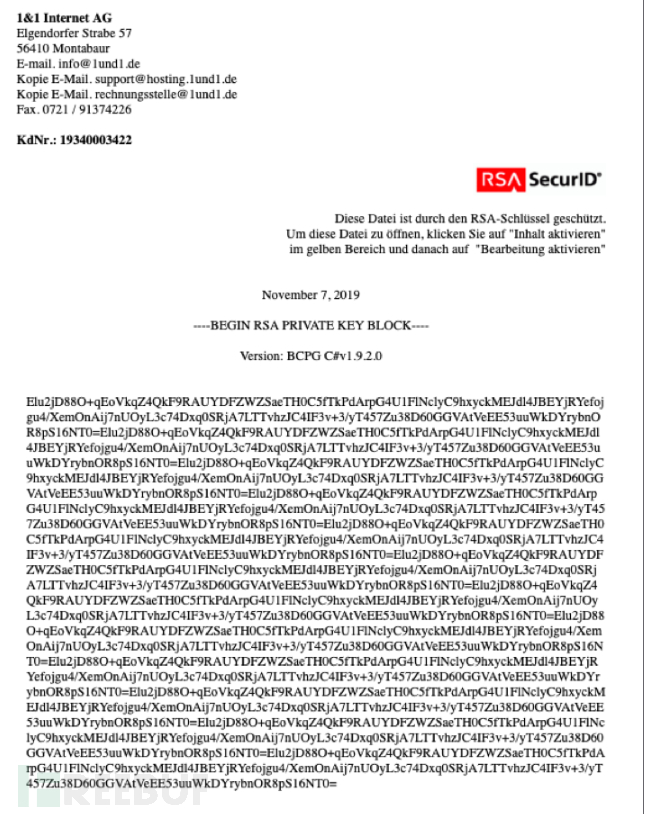

在2019年11月7日�����,研究人員觀察到數(shù)百封冒充了德國(guó)互聯(lián)網(wǎng)服務(wù)提供商電子郵件�����,郵件帶有德國(guó)相關(guān)的惡意Microsoft Word附件�����。

與11月6日的攻擊活動(dòng)一樣,攻擊者采用了相似的.icu域作為發(fā)件人的電子郵件地址�。 惡意的Microsoft Word附件帶有所謂的RSA SecurID密鑰,其格式類(lèi)似于11月6日的發(fā)現(xiàn)的附件內(nèi)容�����。電子郵件主要針對(duì)商業(yè)和IT服務(wù)公司����。

2019年11月12日

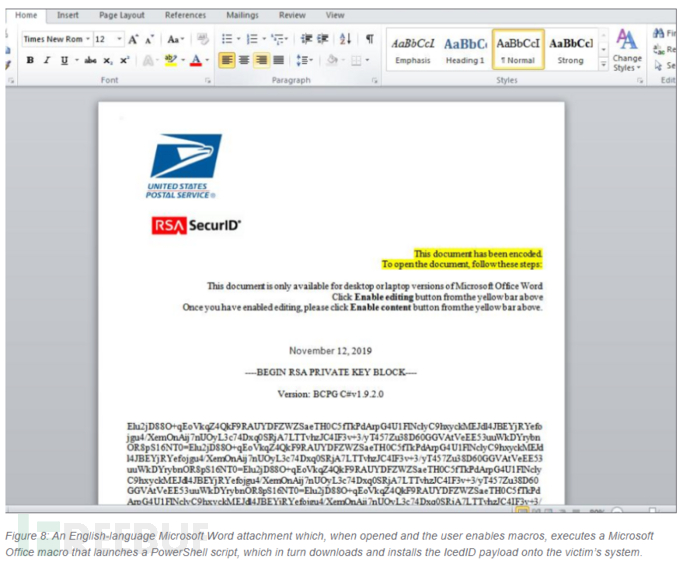

在2019年11月12日,研究人員觀察到數(shù)千封冒充美國(guó)郵政服務(wù)(USPS)的電子郵件����,郵件帶有英語(yǔ)相關(guān)的惡意Microsoft Word附件,并試圖傳播IcedID銀行木馬�。

之前的歐洲攻擊活動(dòng)不同,攻擊者選擇了一個(gè)類(lèi)似.com的uspsdelivery-service.com域�����,而不是.icu域�。 惡意Microsoft Word附件帶有RSA SecurID密鑰,其格式與以前活動(dòng)中使用的相似����。

這些電子郵件使用相同的感染鏈主要針對(duì)醫(yī)療保健行業(yè)�����。

域和URL分析

研究人員觀察到了一系列相同的TTP(戰(zhàn)術(shù),技術(shù)和程序)�, 這些措施包括使用.icu域,這些活動(dòng)中域DNS的SOA記錄了相同的電子郵件地址�。

攻擊者使用的規(guī)范URL的格式可重復(fù),且字符串中的word _ /.tmp隨時(shí)間略有變化�����,該word_ / .tmp的使用情況可能與infosec社區(qū)在2019年發(fā)現(xiàn)的攻擊活動(dòng)有關(guān)�。

與記錄的gladkoff1991@yandex.ru之間的聯(lián)系不只是最近的Cobalt Strike活動(dòng),還涉及2019年9月以“ eFax”為主題的Buran惡意軟件攻擊活動(dòng)����。

German Cobalt Strike/German Tax Office spoof (10.23)

email address: antwortensienicht@bzst-informieren.icu

SOA: gladkoff1991@yandex.ru

Italian Maze Campaign/Italian Ministry of Taxation spoof (10.29)

email address: info@agenziaentrate.icu

SOA: gladkoff1991@yandex.ru

IP: 91.218.114[.]37

German Maze Campaign/German Tax Office spoof (11.6)

此攻擊活動(dòng)使用與10月23日相同的誘餌,包括相同的“ RSA Key”惡意Microsoft Word附件����。

German Maze Campaign/German ISP spoof (11.7)

email address: antwortensienicht@bzstinform.icu

SOA: gladkoff1991@yandex.ru

US IcedID Campaign / USPS Spoof (11.12)

Domain:uspsdelivery-service[.]com

SOA: gladkoff1991@yandex.ru

總結(jié)

以稅務(wù)為主題的電子郵件攻擊目標(biāo)為2019稅務(wù)申報(bào)人,與財(cái)務(wù)相關(guān)的誘餌已按季節(jié)性使用�,與稅收相關(guān)的惡意軟件和網(wǎng)絡(luò)釣魚(yú)活動(dòng)呈上升趨勢(shì)�。

在2017年�,這些活動(dòng)集中于網(wǎng)絡(luò)釣魚(yú)和復(fù)雜的社會(huì)工程學(xué)以及銀行木馬和勒索軟件,2018年�����,這些活動(dòng)以稅收為主題�。

隨著德國(guó)和意大利出現(xiàn)利用類(lèi)似的稅收和退款相關(guān)的攻擊活動(dòng),研究人員已經(jīng)觀察到類(lèi)似的詐騙����,并且攻擊者在歐洲分嘗試傳播木馬。最近����,攻擊者又假冒美國(guó)郵政局攻擊了美國(guó)相關(guān)組織。這些誘餌文件越來(lái)越復(fù)雜����,反映出社會(huì)工程在在全球電子郵件攻擊領(lǐng)域中不斷改進(jìn),攻擊者注重有效性性而不是數(shù)量�����。